别着急,坐和放宽

ipsec配置

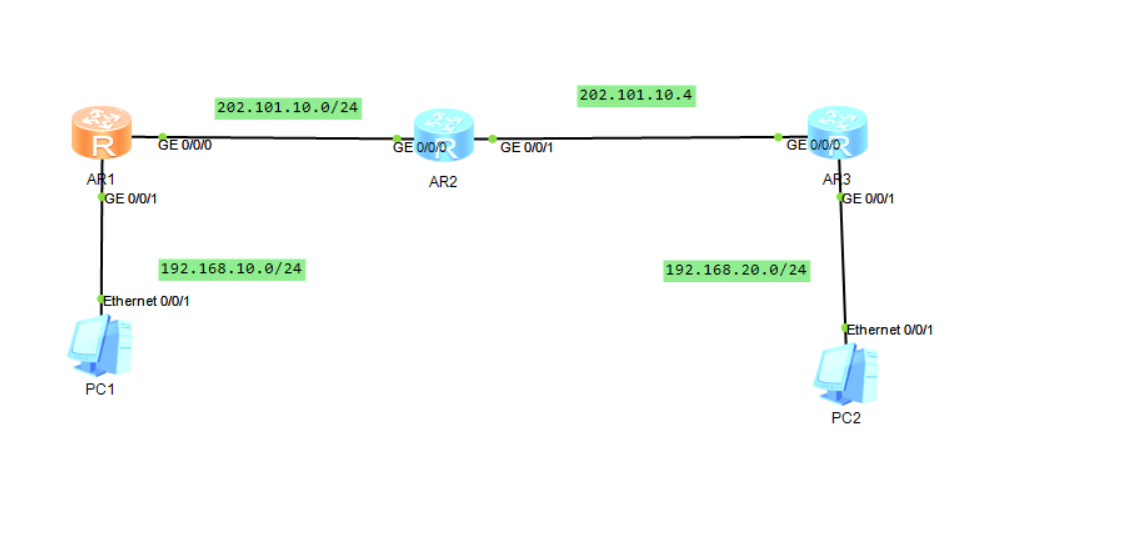

拓扑图

R1配置

# 设置设备主机名

sysname AR1

# 设置路由器的主机名为 AR1

# 创建访问控制列表(ACL)

acl number 3100

# 创建访问控制列表 3100

rule 10 permit ip source 192.168.10.0 0.0.0.255 destination 192.168.20.0 0.0.0.255

# 允许源 IP 地址为 192.168.10.0/24,目标地址为 192.168.20.0/24 的流量通过

# 配置 IPsec 提案(加密和认证算法)

ipsec proposal 1

# 创建 IPsec 提案 1

esp authentication-algorithm sha2-512

# 设置 ESP 认证算法为 SHA2-512

esp encryption-algorithm 3des

# 设置 ESP 加密算法为 3DES

# 配置 IKE 提案(密钥交换过程的加密算法)

ike proposal 1

# 创建 IKE 提案 1

encryption-algorithm 3des-cbc

# 设置 IKE 加密算法为 3DES CBC 模式

authentication-algorithm md5

# 设置 IKE 认证算法为 MD5

# 配置 IKE 对等体(远程设备的连接信息)

ike peer 1 v2

# 创建 IKE 对等体 1,使用 IKEv2

pre-shared-key simple 12345678

# 设置预共享密钥为 "12345678"

ike-proposal 1

# 使用 IKE 提案 1

remote-address 202.101.20.2

# 设置远程对等体的 IP 地址为 202.101.20.2

# 配置 IPsec 策略(关联 IKE 对等体和 ACL)

ipsec policy m1 1 isakmp

# 创建 IPsec 策略 m1,使用 ISAKMP 协议

security acl 3100

# 将访问控制列表 3100 与此 IPsec 策略关联

ike-peer 1

# 将 IKE 对等体 1 与此 IPsec 策略关联

proposal 1

# 使用 IPsec 提案 1 来加密流量

# 配置接口 GigabitEthernet0/0/0(配置公网接口)

interface GigabitEthernet0/0/0

# 选择接口 GigabitEthernet0/0/0

ip address 202.101.10.1 255.255.255.0

# 配置该接口的 IP 地址为 202.101.10.1,子网掩码为 255.255.255.0

ipsec policy m1

# 将 IPsec 策略 m1 应用到该接口上

# 配置接口 GigabitEthernet0/0/1(配置内网接口)

interface GigabitEthernet0/0/1

# 选择接口 GigabitEthernet0/0/1

ip address 192.168.10.254 255.255.255.0

# 配置该接口的 IP 地址为 192.168.10.254,子网掩码为 255.255.255.0

# 配置静态路由(默认路由)

ip route-static 0.0.0.0 0.0.0.0 202.101.10.2

# 配置默认路由,指向下一跳 202.101.10.2

R2配置

# 设置设备主机名

sysname AR2

# 设置路由器的主机名为 AR2

# 配置接口 GigabitEthernet0/0/0(配置公网接口)

interface GigabitEthernet0/0/0

# 选择接口 GigabitEthernet0/0/0

ip address 202.101.10.2 255.255.255.0

# 配置该接口的 IP 地址为 202.101.10.2,子网掩码为 255.255.255.0

# 配置接口 GigabitEthernet0/0/1(配置内网接口)

interface GigabitEthernet0/0/1

# 选择接口 GigabitEthernet0/0/1

ip address 202.101.20.1 255.255.255.0

# 配置该接口的 IP 地址为 202.101.20.1,子网掩码为 255.255.255.0

R3

# 设置设备主机名

sysname R3

# 设置路由器的主机名为 R3

# 配置访问控制列表(ACL)

acl number 3100

# 创建访问控制列表 3100

rule 10 permit ip source 192.168.20.0 0.0.0.255 destination 192.168.10.0 0.0.0.255

# 允许源 IP 地址为 192.168.20.0/24,目标地址为 192.168.10.0/24 的流量通过

# 配置 IPsec 提案(加密和认证算法)

ipsec proposal 1

# 创建 IPsec 提案 1

esp authentication-algorithm sha2-512

# 设置 ESP 认证算法为 SHA2-512

esp encryption-algorithm 3des

# 设置 ESP 加密算法为 3DES

# 配置 IKE 提案(密钥交换过程的加密算法)

ike proposal 1

# 创建 IKE 提案 1

encryption-algorithm 3des-cbc

# 设置 IKE 加密算法为 3DES CBC 模式

authentication-algorithm md5

# 设置 IKE 认证算法为 MD5

# 配置 IKE 对等体(远程设备的连接信息)

ike peer 1 v2

# 创建 IKE 对等体 1,使用 IKEv2

pre-shared-key simple 12345678

# 设置预共享密钥为 "12345678"

ike-proposal 1

# 使用 IKE 提案 1

remote-address 202.101.10.1

# 设置远程对等体的 IP 地址为 202.101.10.1

# 配置 IPsec 策略(关联 IKE 对等体和 ACL)

ipsec policy m1 1 isakmp

# 创建 IPsec 策略 m1,使用 ISAKMP 协议

security acl 3100

# 将访问控制列表 3100 与此 IPsec 策略关联

ike-peer 1

# 将 IKE 对等体 1 与此 IPsec 策略关联

proposal 1

# 使用 IPsec 提案 1 来加密流量

# 配置接口 GigabitEthernet0/0/0(配置公网接口)

interface GigabitEthernet0/0/0

# 选择接口 GigabitEthernet0/0/0

ip address 202.101.20.2 255.255.255.0

# 配置该接口的 IP 地址为 202.101.20.2,子网掩码为 255.255.255.0

ipsec policy m1

# 将 IPsec 策略 m1 应用到该接口上

# 配置接口 GigabitEthernet0/0/1(配置内网接口)

interface GigabitEthernet0/0/1

# 选择接口 GigabitEthernet0/0/1

ip address 192.168.20.254 255.255.255.0

# 配置该接口的 IP 地址为 192.168.20.254,子网掩码为 255.255.255.0

# 配置静态路由(默认路由)

ip route-static 0.0.0.0 0.0.0.0 202.101.20.1

# 配置默认路由,指向下一跳 202.101.20.1

GRE over IPSEC配置

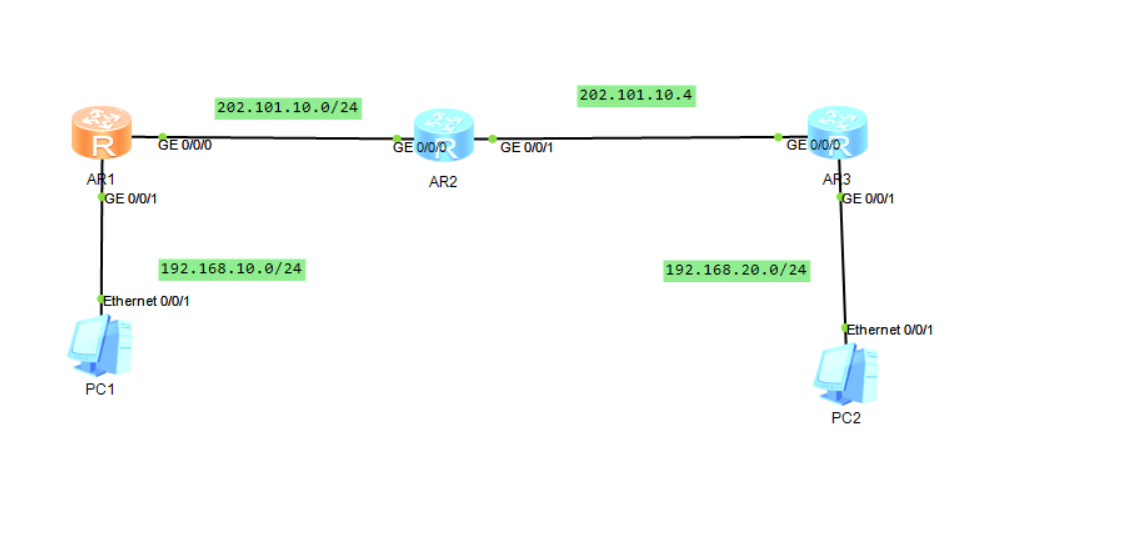

拓扑图

R1配置

CodeBlock Loading...

R2配置

# 设置设备主机名

sysname AR2

# 设置路由器的主机名为 AR2

# 配置接口 GigabitEthernet0/0/0(配置公网接口)

interface GigabitEthernet0/0/0

# 选择接口 GigabitEthernet0/0/0

ip address 202.101.10.2 255.255.255.0

# 配置该接口的 IP 地址为 202.101.10.2,子网掩码为 255.255.255.0

# 配置接口 GigabitEthernet0/0/1(配置内网接口)

interface GigabitEthernet0/0/1

# 选择接口 GigabitEthernet0/0/1

ip address 202.101.20.1 255.255.255.0

# 配置该接口的 IP 地址为 202.101.20.1,子网掩码为 255.255.255.0

R3配置

CodeBlock Loading...

IPSEC over GRE

IPSEC over GRE与GRE over IPSEC类似,只需要将acl改为匹配的业务流量即可